Как найти и как удалить вирусы с компьютера самостоятельно,

без использования каких-либо программ — антивирусов

Здесь мы покажем вам, как можно самостоятельно обнаружить и затем удалить файлы, способные нанести вред вашему компьютеру, или вирусы самостоятельно (вручную) без использования каких-либо антивирусных программ.

Это несложно. Давайте начнём!

Как удалить вирус самостоятельно

Действовать необходимо на правах администратора.

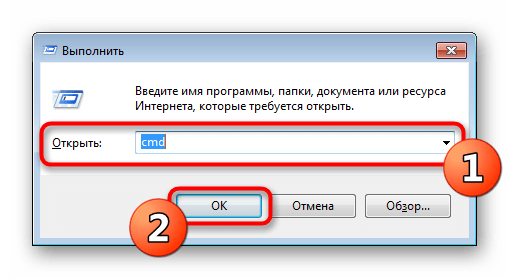

Для начала надо открыть командную строку. Для этого нажмите сочетание клавиш WINDOWS + R и в появившемся окне в строке введите cmd и нажмите ОК.

Команда cmd в командной строке

Либо, нажав кнопку Пуск в нижнем левом углу экрана монитора, в строке поиска начните набирать «командная строка», а затем по найденному результату кликните правой кнопкой мышки и выберите «Запуск от имени администратора».

Вызов командной строки через поиск

Запуск командной строки от имени администратора

Кратко о том, какие цели у наших будущих действий:

С помощью команды attrib нужно найти такие файлы, которые не должны находиться среди системных файлов и потому могут быть подозрительными.

Вообще, в C: / drive не должно содержаться никаких .exe или .inf файлов. И в папке C:WindowsSystem32 также не должны содержаться какие-либо, кроме системных, скрытые или только для чтения файлы с атрибутами i, e S H R.

Итак, начнём ручной поиск подозрительных, файлов, то есть вероятных вирусов, самостоятельно, без использования специальных программ.

Откройте командную строку и вставьте cmd. Запустите этот файл от имени администратора.

Открываем cmd

Прописываем в строке cd/ для доступа к диску. Затем вводим команду attrib. После каждой команды не забываем нажимать ENTER:

Команда attrib в командной строке

Как видим из последнего рисунка, файлов с расширениями .exe или .inf не обнаружено.

А вот пример с обнаруженными подозрительными файлами:

Вирусы в системе Windows

Диск С не содержит никаких файлов .еxе и .inf, пока вы не загрузите эти файлы вручную сами. Если вы найдёте какой-либо файл, подобный тем, которые мы нашли, и он отобразит S H R, тогда это может быть вирус.

Здесь обнаружились 2 таких файла:

autorun.inf

sscv.exe

Эти файлы имеют расширения .еxе и .inf и имеют атрибуты S H R. Значит, эти файлы могут быть вирусами.

Теперь наберите attrib -s -h -г -а -i filename.extension. Или в нашем примере это:

attrib —s —h —г —а -i autorun.inf

Эта команда изменит их свойства, сделав из них обычные файлы. Дальше их можно будет удалить.

Для удаления этих файлов введите del filename.extension или в нашем случае:

del autorun.inf

То же самое надо проделать со вторым файлом:

Удаление вирусов вручную

Теперь перейдём к папке System32.

Продолжим далее поиск, вписывая следующие команды внизу:

Впишите cd win* и нажмите ENTER.

Снова введите system32. Нажмите ENTER.

Затем впишите команду attrib. Нажмите ENTER.

Ищем вирусы в папке System32

Появился вот такой длинный список:

Ищем вирусы в папке System32

Снова вводим внизу команду attrib, не забывая нажать потом ENTER:

Самостоятельное удаление вирусов с компьютера | Интернет-профи

И находим вот такие файлы:

Подозрительные файлы в папке Windows

Подозрительные файлы в папке Windows

При перемещении вверх-вниз экран перемещается очень быстро, поэтому когда мелькнёт что-то новое, приостановитесь и вернитесь назад‚ чтобы проверить каждый файл, не пропустив ни одного.

Подозрительные файлы в папке Windows

Выписываем себе все найденные S H R файлы:

- atr.inf

- dcr.exe

- desktop.ini

- idsev.exe

Выполните команду attrib 3 или 4 раза, чтобы убедиться, что вы проверили всё.

Ну, вот. Мы самостоятельно нашли целых 4 вредоносных файла! Теперь нам нужно удалить эти 4 вируса.

Для этого дальше в командной строке вписываем и каждый раз нажимаем ENTER следующее:

C:WindowsSystem32>attrib -s -h -r -a -i atr.inf

C:WindowsSystem32>del atr.inf

C:WindowsSystem32>attrib -s -h -r -a -i dcr.exe

C:WindowsSystem32>del dcr.exe

C:WindowsSystem32>attrih -s -h -r -a -i desktop.ini

C:Windows\System32>del desktop.ini

C:WindowsSystem32>attrib -s -h -r -a -i idsev.exe

C:WindowsSystem32>del idsev.exe

Удаляем вирусы с компьютера самостоятельно

Аналогичную операцию надо провести с другими папками, вложенными в каталог Windows.

Нужно просканировать ещё несколько таких каталогов, как Appdata и Temp. Используйте команду attrib, как показано в этой статье, и удалите все файлы с атрибутами S H R, которые не имеют отношения к системным файлам и могут заразить ваш компьютер.

Содержание

- Решаем проблему со скрытием вирусом файлов на флешке

- Шаг 1: Использование антивируса

- Шаг 2: Удаление остаточных записей в реестре

- Шаг 3: Отключение подозрительных служб

- Шаг 4: Изменение атрибутов файлов

- Шаг 5: Восстановление удаленных данных

- Полная очистка флешки

- Вопросы и ответы

Сейчас вирусы обрели достаточно широкое распространение и заразить ими компьютер может практически каждый пользователь, даже не подозревая этого. Существует несколько типов подобных угроз, которые скрывают файлы на съемных носителях, а обычное изменение атрибутов не всегда помогает. Например, иногда вместо директорий появляются ярлыки и при попытке запуска такого ярлыка происходит еще большее заражение, а исходные объекты так просто отыскать не получается. Сегодня мы бы хотели пошагово расписать процедуру решения этой проблемы, взяв во внимание все нюансы.

Решаем проблему со скрытием вирусом файлов на флешке

Скрытие находящихся на флешке файлов — одна из самых безобидных проблем, с которыми сталкиваются жертвы вирусов. Однако в большинстве случаев подобные угрозы продолжают дальше распространяться по ПК в поисках информации, например, платежных данных. Поэтому их требуется как можно скорее обнаружить и удалить. При этом важно сохранить файлы, что мы и попытаемся сделать далее.

Шаг 1: Использование антивируса

Всегда в первую очередь рекомендуется использовать специальное антивирусное программное обеспечение, которое не только найдет вирус на компьютере или USB-накопителе, но и удалит его. Такое действие необходимо для того чтобы можно было сделать файлы снова видимыми и избавиться от дальнейших трудностей при работе с ними. Рекомендуется задействовать несколько инструментов, поскольку иногда новые вирусы еще отсутствуют в базе защитного ПО. В другой нашей статье по следующей ссылке вы найдете пять различных способов осуществления поставленной задачи.

Подробнее: Проверяем и полностью очищаем флешку от вирусов

Шаг 2: Удаление остаточных записей в реестре

Не всегда после полного удаления вируса с ПК программным методом стираются абсолютно все файлы, связанные с ним. Некоторые приложения и утилиты умело маскируются под дружелюбный софт и запускаются каждый раз, как происходит старт операционной системы. Обычно такие записи остаются в реестре, поэтому их нужно удалить, а сделать это можно так:

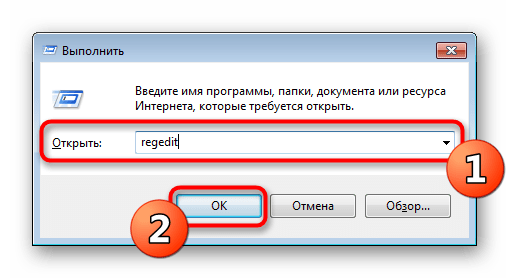

- Вызовите функцию «Выполнить», зажав комбинацию клавиш Win + R. Затем введите там выражение

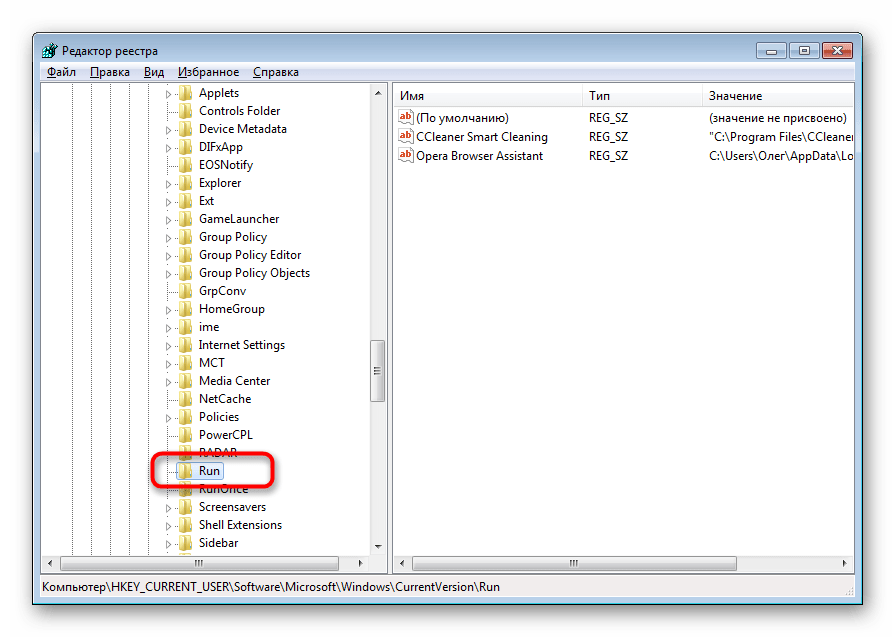

regedit, нажмите на клавишу Enter или кнопку «ОК». - В редакторе реестра перейдите по пути

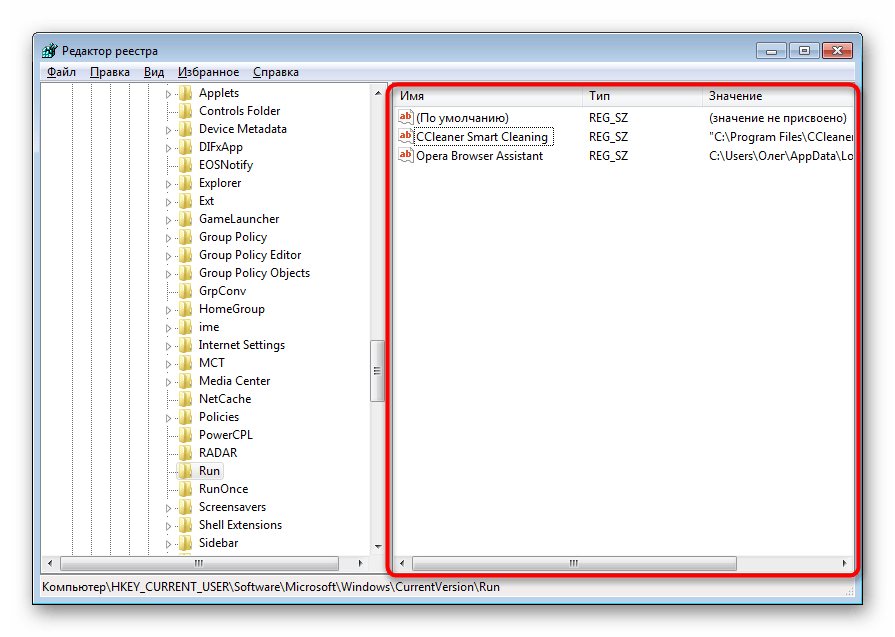

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion, где отыщите директорию под названием «Run». - В ней присутствуют ключи программ, которые запускаются автоматически. Найдите там подозрительные или незнакомые записи, кликните по ним ПКМ и выберите «Удалить».

- После этого рекомендуется перезагрузить компьютер, чтобы изменения вступили в силу.

Обычно подобные записи, генерируемые вредоносным программным обеспечением, имеют случайное название, состоящее из набора символов, поэтому отыскать его не составит труда. Помимо этого, каждый пользователь знает, что установлено у него на ПК — это тоже поможет найти лишнюю запись.

Шаг 3: Отключение подозрительных служб

Некоторые угрозы оставляют после себя небольшие скрипты, называемые службами. Обычно их обнаруживает антивирус и удачно удаляет, но самые изощренные вирусы могут оставаться на ПК незамеченными. Из-за этого юзеру рекомендуется самостоятельно просмотреть список текущих служб и отыскать там подозрительную утилиту. Удалить ее, скорее всего, не получится, но после отключения она перестанет наносить вред устройству.

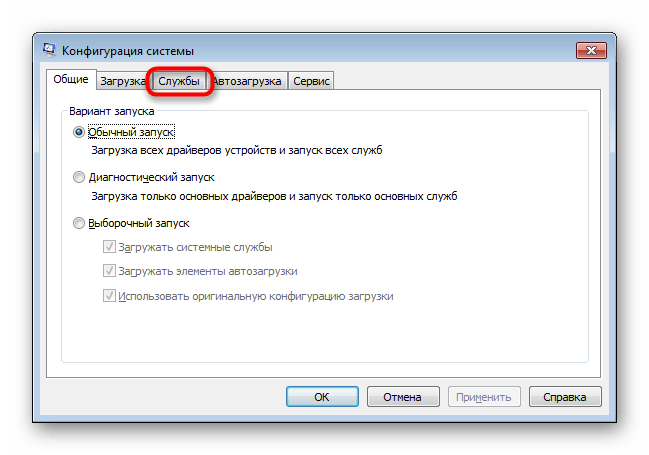

- Откройте утилиту «Выполнить» (Win + R). Впишите там

msconfigи кликните на «ОК». - Переместитесь во вкладку «Службы».

- Просмотрите список всех служб, выделите галочками те, которые связаны с вредоносными данными, и отключите их. После этого примените изменения и перезагрузите ПК.

Если вы не уверены в какой-либо из служб, всегда можно найти информацию о ней в интернете, чтобы убедиться в ее причастности к вирусам или безопасности.

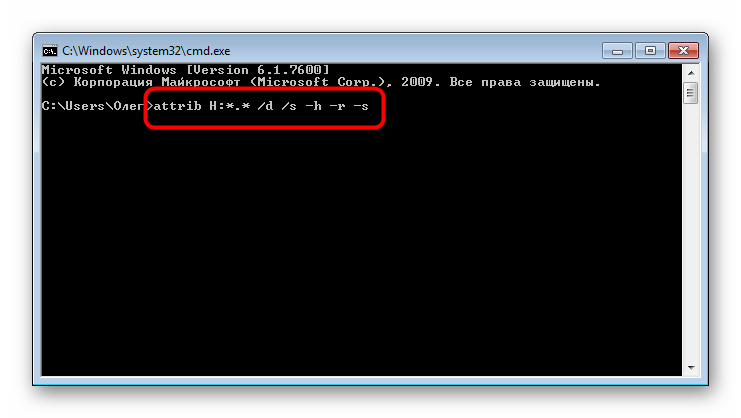

Шаг 4: Изменение атрибутов файлов

Если объекты на съемном носителе были поражены вирусом, сейчас они либо удалены, либо имеют присвоенный атрибут, делающий их скрытыми, системными и недоступными для изменения. Поэтому юзеру придется вручную удалить все эти атрибуты, чтобы получить оставшиеся на флешке файлы.

- Откройте «Пуск» и запустите «Командную строку» от имени администратора. Сделать это можно и через «Выполнить», введя там

cmd. - В разделе «Этот компьютер» узнайте букву, которая присвоена USB-накопителю. Она пригодится для выполнения дальнейших действий.

- В консоли введите

attrib H:*.* /d /s -h -r –s, где H — название флешки. Подтвердите выполнение команды, нажав Enter.

После этого остается только подождать завершения операции, об этом свидетельствует появившаяся строка ввода. Теперь важно описать действие каждого аргумента, чтобы у вас не осталось вопросов по использованию рассмотренной команды:

| Аргумент | Описание |

|---|---|

| H | Буква накопителя, всегда выставляется индивидуально, в соответствии с подключенным устройством |

| *.* | Указывает формат всех файлов. По аналогии можно установить, например, *.txt* |

| /d | Отвечает за обработку всех файлов и каталогов |

| /s | Обрабатывает все файлы с указанным разрешением Получается, что /d и /s, установленные вместе, позволяют применить атрибуты ко всем объектам сразу. |

| + или — | Добавление или отмена атрибутов |

| h | Атрибут для скрытия файлов |

| r | Только чтение |

| s | Атрибут для присвоения статуса «Системный». |

Теперь вы знаете все об основных аргументах команды attrib, что позволит изменять атрибуты файлов и папок напрямую через консоль, экономя свое время и силы.

Шаг 5: Восстановление удаленных данных

Нередки такие случаи, когда после снятия атрибутов пользователь не получает доступ к некоторым файлам, что хранились на флешке до момента действия вируса. Возникновение подобной ситуации означает, что эта информация была удалена антивирусом или самой угрозой. Выходит, что без дополнительного ПО здесь не обойтись — придется применять средство по восстановлению удаленных файлов. При этом каждый такой инструмент работает по своему алгоритму, из-за чего не всегда восстанавливаются все элементы. Детальное руководство по трем способам возвращения файлов ищите в нашем материале, перейдя по указанной далее ссылке.

Подробнее: Инструкция по восстановлению удаленных файлов на флешке

Полная очистка флешки

Приведенные выше шаги, применяемые все вместе, чаще всего приносят положительный результат, что позволяет получить хотя бы часть информации, хранящейся на флешке. Однако иногда вирус бывает настолько мощным, что последствия становятся необратимы. В таком случае поможет только полная очистка накопителя. Лучше всего с этим справится стандартная команда diskpart, действие которой детально расписано в статье ниже.

Подробнее: Командная строка как инструмент для форматирования флешки

В сегодняшней статье вы узнали о методе борьбы с вирусами, которые скрывают файлы на флешке. Как видите, имеется шанс на возвращение зараженной информации, однако стоит понимать, что часть может быть утеряна навсегда.

Содержание

- Шаг № 1: Настройка отображения данных в Windows

- Шаг № 2: Удаление вирусов с внешнего накопителя

- Шаг № 3: Восстановление материалов на внешнем накопителе

- Вариант № 1: Отладка через командную строку.

- Вариант № 2: Настройка через Total Commander

- Вариант № 3: Восстановление специальными утилитами

- Вариант № 4: Использование лечащего файла

Шаг № 1: Настройка отображения данных в Windows

Прежде чем восстановить после вирусной атаки данные на внешнем накопителе, может потребоваться установить новые параметры отображения скрытых папок и файлов на компьютере. В этом случае для начала нужно зайти в меню «Пуск», открыть раздел «Панель управления» и выбрать в нем «Параметры папок». После этого в появившемся окошке кликнуть вкладку «Вид», найти в контекстном меню параметры для скрытых каталогов и файлов и установить флажок напротив пункта «Показывать…». Далее снять галочку напротив строчки «Скрывать защищенные…» и щелкнуть мышкой кнопку «Применить»:

Завершив включение отображения скрытых папок и файлов, можно смело двигаться дальше.

Шаг № 2: Удаление вирусов с внешнего накопителя

После того как Windows окажется настроен для работы, нужно поработать над тем, как удалить вирус с флешки. В этом случае вылечить внешний накопитель от autorun можно при помощи любого установленного на компьютере антивируса. Это может быть:

- Avira;

- Norton Antivirus;

- NOD32;

- Антивирус Касперского;

- Dr.Web;

- Avast;

- Панда Антивирус и пр.

Базы сигнатур у этих программ сегодня практически одинаковые, поэтому каждой из них можно доверить распознать и удалить трояны, autorun и прочие вирусы на флешке. При этом процедура работы с этими антивирусами стандартна. Все, что потребуется – это установить на ПК антивирусную программу, настроить в ней автоматическую проверку внешних накопителей и уже после подключения флешки дождаться удаления с нее всех вирусов.

Также вылечить USB-носитель можно также с помощью специальных утилит. Например, убрать с флешки вирусы могут помочь такие программки со встроенным антивирусом, как AVZ, Virus Removal Tool от Лаборатории Касперского или Dr.Web CureIt:

При этом качественную защиту флешки от autorun обеспечат Antiautorun, FlashControl, Зоркий Глаз, Trustport USB Antivirus. Последний антивирус, в частности, распаковывается на USB-носитель, что позволяет использовать для обеспечения безопасности при подключении к другим компьютерам:

Просканировать и вылечить внешний накопитель от вирусов можно и через интернет. В этом случае поиск autorun и прочих вирусов на флешке помогут выполнить такие онлайн-антивирусы, как Online Scanner от ESET, Security Scan от Kaspersky, Panda ActiveScan.

Вместе с тем если доступ к интернету органичен, внешний накопитель можно попытаться почистить и вручную. Для этого придется отыскать и удалить с флешки все ярлыки с разрешением (.lnk), неизвестные файлы в формате (.exe), autorun.inf и RECYCLER:

Шаг № 3: Восстановление материалов на внешнем накопителе

Подлечив флешку антивирусом или очистив его вручную от autorun, можно смело приступать к восстановлению скрытых на ней данных. В этом случае получить вместо ярлыков полноценные папки с «утерянной» информацией можно несколькими способами.

Вариант № 1: Отладка через командную строку.

Для того чтобы восстановить на внешнем накопителе данные, переходим в меню «Пуск», вбиваем в поисковую панель запрос cmd и нажимаем Enter. После этого в открывшуюся командную строку вводим значение cd /d A: (А – обозначение буквы нашей флешки), жмем Enter и выполняем либо команду dir /x /ad, а затем ren E2E2~1 NEWF, либо только команду attrib -s -h /d /s:

В любом случае в результате таких действий атрибуты для скрытых папок аннулируются, преобразовав в итоге ярлыки в действующие каталоги с данными.

Вариант № 2: Настройка через Total Commander

Одна из причин установить на своем компьютере Total Commander – это возможность получить с помощью этого файлового редактора «утерянные» каталоги с файлами вместо пустых ярлыков. Так, для того чтобы восстановить данные на флешке, нажимаем в программке кнопку «Скрытые элементы», а затем открываем накопитель, который требуется привести в норму. Далее находим папку с красным восклицательным знаком, клацаем по ней правой кнопочкой мыши и выбираем вариант «Свойства» в появившемся контекстном меню:

Теперь в разделе «Атрибуты» снимаем галочку с пункта «Скрытый», жмем «Применить» и подтверждаем применение действия для всех внутренних файлов и папок:

В итоге вместо пустых ярлычков на флешке получаем потерянные нами каталоги. При этом несложно заметить, что исходя из этих функций, Total Commander можно использовать и для поиска скрытых вирусов, например, RECYCLER или autorun, заменяя таким образом антивирус.

Вариант № 3: Восстановление специальными утилитами

Для возобновления данных на флеш-накопителе вместо Total Commander можно установить на ноутбуке одну из утилит-реаниматоров, например, USB Hidden Recovery / Folder Fix, LimFlashFix. Так, в первых двух программках достаточно выбрать флешку, которая нуждается в «реанимации», а затем запустить восстановление, нажав соответствующую клавишу:

Практически также просто исправить обнаружение скрытых материалов на накопителе и через утилиту LimFlashFix. Процесс выполнения этой задачи с ее помощью будет выглядеть так:

Вариант № 4: Использование лечащего файла

После проверки флешки антивирусом и удаления autorun и прочих вирусов для восстановления скрытых документов можно воспользоваться лечащим bat-файлом, который содержит набор кодов для настройки параметров отображения скрытых каталогов:

Его можно либо скачать здесь, либо создать вручную, сохранив указанный перечень команд в текстовом документе, а затем изменив его формат с (.txt) на (.bat). Так или иначе, чтобы способ заработал, необходимо переместить bat-файл на флешку.